条件付きアクセスとは?

条件付きアクセスは、Microsoft Entra IDが提供する強力なセキュリティ機能で、ユーザーのアクセス状況に応じて自動的にポリシーを適用できる仕組みです。

たとえば、社外からのアクセス時に多要素認証を要求したり、特定のアプリケーションへのアクセスを制限したりすることが可能です。

これにより、利便性を損なわずにセキュリティを強化でき、ゼロトラスト戦略の中核を担う存在となっています。

この記事では、条件付きアクセスポリシーの作成方法まで、ご紹介します。

よく使われる条件付きアクセスのシナリオ

社外からのアクセス時の多要素認証の強制

社内ネットワーク外からのアクセスや、信頼されていないIPアドレスからのログイン時に多要素認証を要求することで、不正アクセスを防止します。

特定のアプリケーションへのアクセス制限

Microsoft365やほかのMicorosoftのサービスはもちろん、Microsoft以外のサービス、たとえば、SalesforceやZoomなどの業務アプリに対しても、特定のグループやデバイスからのみアクセスを許可する設定などが可能です。

デバイス準拠のチェック

Intuneなどで管理されている準拠デバイスからのみアクセスを許可し、個人所有の未管理デバイスからのアクセスをブロックすることも可能です。

まずは設定しておきたいポリシー

条件付きアクセスポリシーは、細かい制御ができるので、「あーしたい、こーしたい」を実現しようとしがちです。

もちろん、細かく制御することは悪いことではありませんが、結構、抜け漏れが出てくるのが条件付きアクセスポリシーあるあるです。

まずは、シンプルなポリシーを例に、設定操作方法を覚えましょう。

会社のデータに想定しているOS以外からのアクセスはさせたくありません。

特にBYODを許可している場合は、主要なOS以外はブロックしたいですよね?

追加のコストをかけずに設定可能です。

ポリシーの設定操作方法は、以下の通りです。

ポリシーの作成方法

Windows、macOS、iOSおよびAndroidはアクセスを許可し、それ以外のOSからのアクセスはすべて拒否(=ブロック)する、シンプルな条件付きアクセスポリシーを作成してみます。

- STEP-1https://entra.microsoft.com/ にアクセスします。

- STEP-2保護 > 条件付きアクセス > 概要 > 新しいポリシーの作成 の順にクリックします。

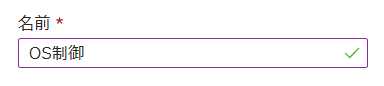

- STEP-3「名前」にポリシー名を設定します。

任意の名前でOKです。あとから変更も可能なので、とりあえず、「OS制御」としておきます。

- STEP-4「割り当て」の「ユーザー」下部のリンクをクリックして展開し、「対象」で「すべてのユーザー」を選択します。

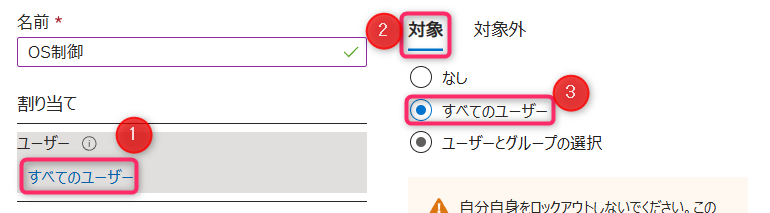

- STEP-5「条件」下部のリンクをクリックして展開し、「デバイスプラットフォーム」の「未構成」をクリックします。右側のサイドバーから、構成で「はい」を選択し、「対象」で「任意のデバイス」を選択します。

「任意のデバイス」は、すべてのOSを指します。

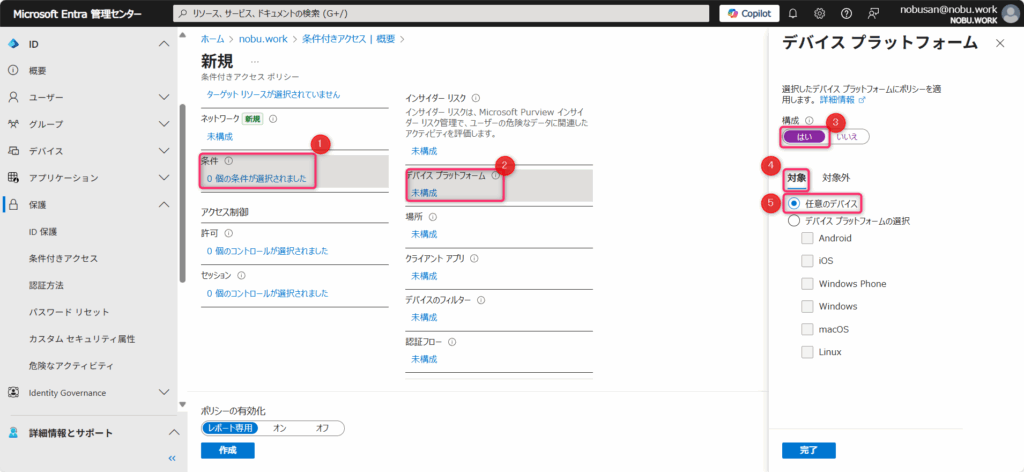

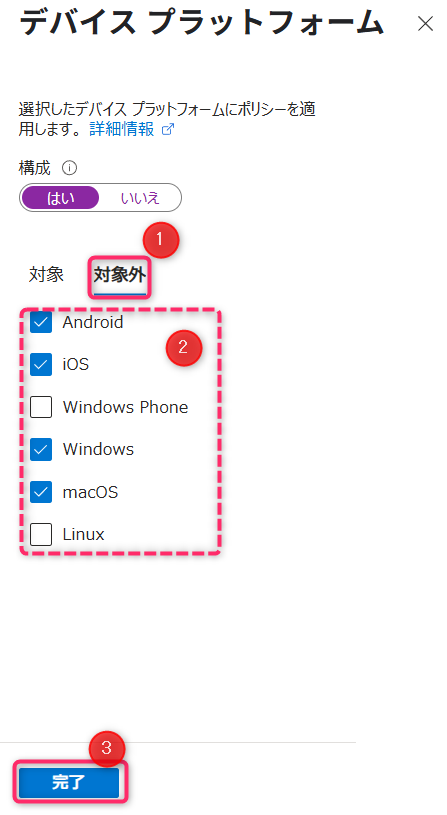

- STEP-6同じ画面で、「対象外」をクリックし、アクセス許可するOSを選択し、「完了」をクリックします。

- STEP-7「アクセス制御」の「許可」下部のリンクをクリックして展開し、右側のサイドバーから、構成で「アクセスのブロック」を選択し、「選択」をクリックします。

- STEP-8最後に画面下部の「ポリシーの有効化」から「オン」を選択し「作成」をクリックします。

条件付きアクセスは、まもなく有効化されます。

主要なOS以外からのアクセスをブロックすることで、セキュリティ対策にも期待できます。