以前の記事で、条件付きアクセスについて簡単に説明し、OSごとのアクセス制御ポリシーを作成してみました。

今回は、条件付きアクセスポリシーの基本的な考え方についてです。

条件付きアクセスの基本的な考え方

条件付きアクセスは、アクセスを制限するもの

条件付きアクセスポリシーは、アクセスを許可するためのものではなく、アクセスをブロックしたり制限をかけるためのものです。

基本的には、すべてアクセス許可された状態がスタートとなり、そこから、「ブロックもしくは制限をかけてアクセスさせたいパターンのブラックリストを作る」と言えます。

1.ブロックする

2.制限をかけてアクセスを許可する

3.設定しない(=条件を付けずにアクセスを許可する)

のポリシーを作成することになります。

上記の1~3の数字はとても重要です。テストに出ますので、よく覚えておいてください。

ポリシーには強さがある

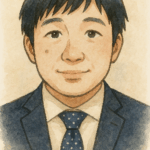

例えば、ユーザーを対象にSharePoint Onlineへのアクセスを制限する条件付きアクセスポリシーを2つ作成したとします。

この場合、ユーザーがSharePoint Onlineにアクセスを試みるとどのような動作になるでしょうか?

結論から言うと、ユーザーはSharePoint Onlineにアクセスできません。

ポリシーには、強さがあります。これが先ほどの、数字1~3です。

「1」が一番強い制御で、「3」が一番弱い制御になります。

1.ブロックする

2.制限をかけてアクセスを許可する

3.設定しない(=条件を付けずにアクセスを許可する)

2つのポリシーを見比べてみると、①のポリシーは、「2.制限をかけてアクセスを許可する」になります。②のポリシーは、「1.ブロックする」になります。

「1」と「2」では、「1」が強いため、ユーザーはSharePoint Onlineにアクセスできないという動作になります。

ポリシーに優先順位はありません

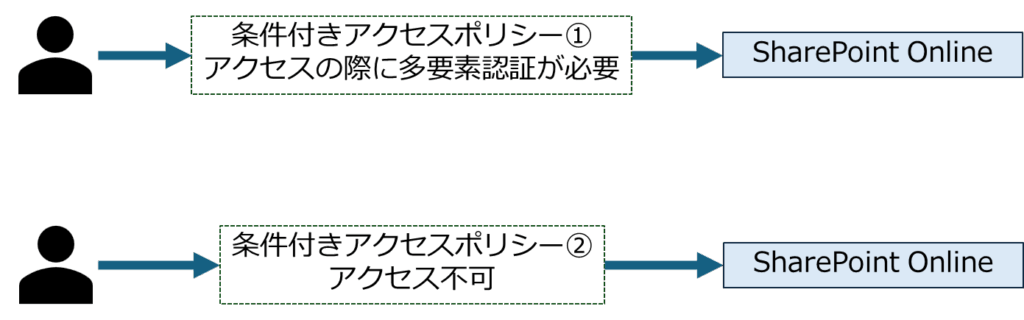

例えば、ユーザーを対象にSharePoint Onlineへのアクセスを制限する条件付きアクセスポリシーを3つ作成したとします。

この場合、ユーザーがSharePoint Onlineにアクセスを試みるとどのような動作になるでしょうか?

結論から言うと、ユーザーは、会社所有のWindows PCでかつ、多要素認証をパスできた時のみ、SharePoint Onlineにアクセス可能です。それ以外の場合は、アクセスできません。

3つのポリシーを見比べてみると、すべて、「制限をかけてアクセスを許可する」になり、前述の強さは同じになります。

条件付きアクセスポリシーを複数作成し有効化した場合、作成した順番による優先劣後の関係はありませんので、すべての条件が合致した場合のみ、アクセスできるという動作になります。

割り当て対象も考慮する必要があります

「社員にはアクセスさせたいが、派遣社員にはアクセスさせたくない」という制御はよくありますが、この場合、注意が必要です。

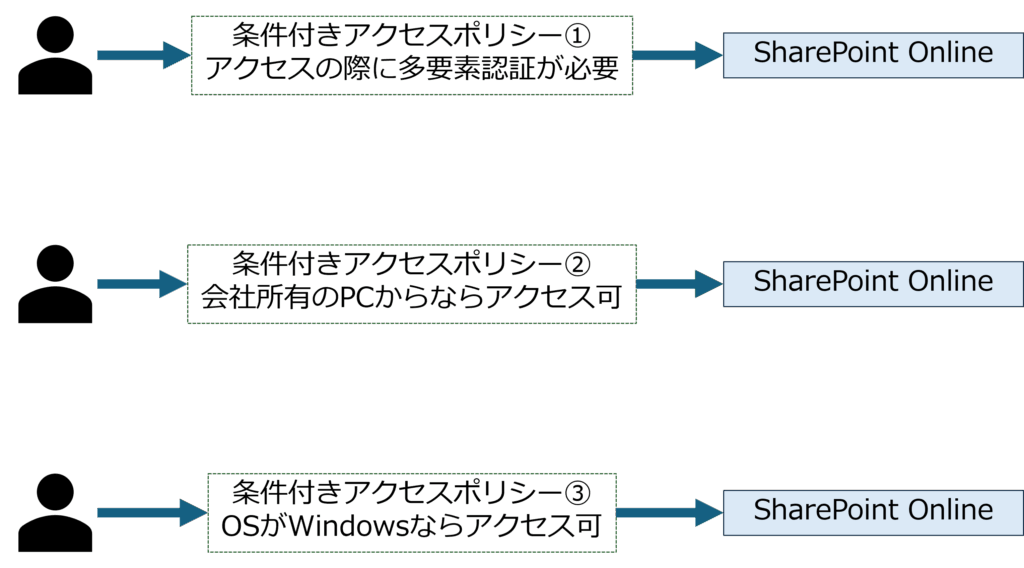

例えば、以下のポリシーのみが存在すると仮定します。

この場合、ユーザーAがSharePoint Onlineにアクセスを試みるとどのような動作になるでしょうか?

結論から言うと、ユーザーAは、多要素認証をパスできた時のみ、SharePoint Onlineにアクセス可能です。

では、ユーザーA以外がSharePoint Onlineにアクセスを試みるとどのような動作になるでしょうか?

(なかなかない条件ではあると思いますが)この場合、ユーザーA以外のユーザーは、多要素認証をパスしなくても、SharePoint Onlineにアクセス可能です。

割り当て対象を極端に狭めてしまうと設定漏れが発生しやすいので、注意したいポイントです。

後々の運用も考えると、ユーザーを対象とするときは、グループで管理した方がよいと思います。